Bypass AppLocker sous Windows : comment ça marche ?

Qu'avons-nous dans la boîte ?

Sous Windows, AppLocker est une fonctionnalité très appréciée, car elle permet de bloquer l’exécution des logiciels en fonction de certaines règles. Toutefois, il est possible de bypass AppLocker sous Windows, en faisant quelques manipulations.

Note : AppLocker est une fonction prise en charge sur les éditions Entreprise et Education de Windows, notamment Windows 10 et Windows 11. Il fonctionne aussi sur Windows Server et peut s’avérer utile sur un serveur RDS.

Lorsque l’on configure une politique AppLocker, bien souvent c’est pour autoriser uniquement l’exécution des logiciels situés dans « C:\Windows », « C:\Program Files » et « C:\ Program Files (x86) ». C’est ce qui est proposé avec les règles par défaut. Avec cette config, l’utilisateur ne peut pas exécuter une application portable située sur une clé USB ou installer une application dans son profil utilisateur, donc il n’y a que les applications installées (et approuvées) par l’administrateur qui sont utilisables.

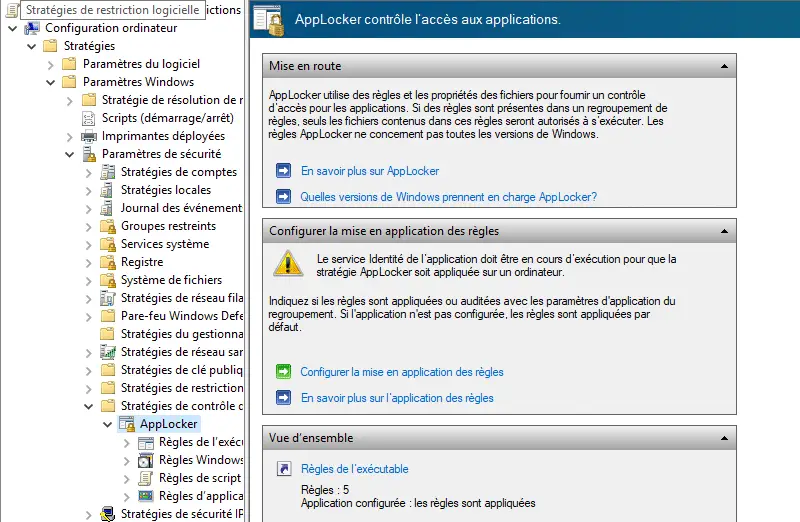

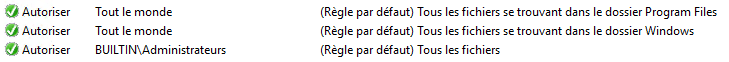

En éditant une nouvelle GPO, on peut définir la stratégie AppLocker de son choix en définissant des règles.

On peut voir les règles par défaut :

Maintenant, on va voir comment bypass AppLocker en partant du principe que l’on applique ces règles sur une machine…

1. AppLocker et le répertoire C:\Windows\Temp

Avec la stratégie actuelle, on peut exécuter des applications situées dans « C:\Windows », « C:\Program Files » et « C:\ Program Files (x86) », donc si j’essaie d’exécuter une application portable à partir du « Bureau », en étant connecté avec un utilisateur standard, AppLocker va me bloquer !

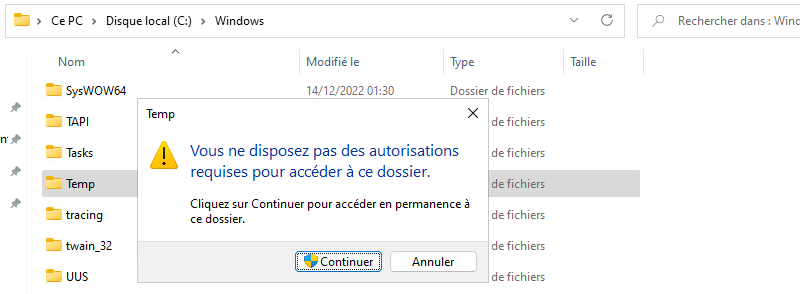

Pour contourner AppLocker et exécuter le logiciel, il faut s’intéresser au répertoire « C:\Windows\Temp » de la machine ! Pourtant, ce répertoire a des droits spécifiques et si j’essaie d’y accéder avec le navigateur, je suis bloqué. En ligne de commande, avec l’Invite de commandes ou PowerShell : idem.

Pourtant, c’est bien avec la ligne de commande que l’on va réussir à contourner AppLocker. Il s’avère que l’on a le droit de copier des fichiers dans « C:\Windows\Temp ». Donc, on va pouvoir copier l’exécutable dans ce répertoire :

copy "C:\Users\Tutobox\desktop\logiciel.exe" "C:\Windows\Temp\"La commande ci-dessus va copier l’exécutable « C:\Users\Tutobox\desktop\logiciel.exe » dans ce fameux répertoire. Vous verrez que ça passe ! À partir de là, on peut aussi l’exécuter :

C:\Windows\Temp\logiciel.exeVotre logiciel va s’exécuter, car la politique AppLocker par défaut ne restreint pas ce répertoire ! Ce qui peut bloquer, éventuellement, c’est l’UAC si l’application en question requiert les droits administrateur. Sinon, vous venez de bypass AppLocker avec succès !

2. Conclusion

AppLocker reste une solution très intéressante, mais il faut aller plus loin que les règles par défaut, et aussi brider l’accès aux consoles de Windows (PowerShell / Invite de commandes) pour éviter les mauvaises surprises. Il existe d’autres méthodes, ceci n’est qu’un exemple pour vous montrer qu’AppLocker doit être configuré finement.

Ressources :