Introduction à l’utilisation de Nmap

Qu'avons-nous dans la boîte ?

Nmap, abréviation de Network Mapper, est un outil puissant et polyvalent utilisé principalement pour la découverte de réseaux et l’audit de sécurité. Il est largement adopté par les administrateurs système, les auditeurs en cybersécurité, et même par les professionnels de la sécurité informatique de façon générale. Cet outil, qui existe depuis 1998, est resté une référence grâce à ses nombreuses options lui permettant de s’adapter aux besoins variés des utilisateurs, que ce soit pour la cartographie de réseaux, le diagnostic, ou encore les tests d’intrusion.

Nmap est un outil conçu pour explorer un réseau, identifier les hôtes actifs, découvrir les services exposés par ces hôtes, et collecter des informations précieuses comme les versions des logiciels utilisés. De plus, il peut s’avérer utile pour effectuer de la recherche de vulnérabilité.

Il peut être exécuté sur plusieurs systèmes d’exploitation, dont Linux, Windows et macOS, et fonctionne majoritairement en ligne de commande, bien que des interfaces graphiques comme Zenmap soient disponibles.

Dans ce tutoriel d’introduction, nous allons découvrir les bases de l’utilisation de Nmap à travers son installation et quelques commandes utiles. Nous commencerons par l’installation de Nmap sur Linux, puis nous apprendrons à effectuer nos premiers scans de réseau et à interpréter les résultats.

Pour aller plus loin, je vous recommande de lire ce cours gratuit disponible sur IT-Connect pour apprendre Nmap :

1. Installation de Nmap sur Linux

L’installation de Nmap est relativement simple. Sous Linux, il est généralement disponible dans les dépôts officiels des distributions. Par exemple, sous Debian ou Ubuntu, vous pouvez l’installer avec la commande suivante :

sudo apt-get install nmap

Une fois installé, vous pouvez vérifier la version de Nmap installée avec la commande :

nmap --version

Ce tutoriel utilise principalement Nmap en ligne de commande. Sous Windows, il faut télécharger le fichier d’installation de Zenmap depuis le site officiel de Nmap et suivre les instructions fournies.

2. Premier scan avec Nmap

Pour commencer à utiliser Nmap, nous allons réaliser un scan simple d’un hôte situé sur notre réseau local. Nous n’allons pas préciser d’options pour ce premier scan, mais sachez que Nmap contient de nombreuses options très intéressantes… Nous en découvrirons quelques-unes.

La commande suivante effectue un scan des ports les plus couramment utilisés sur l’hôte cible :

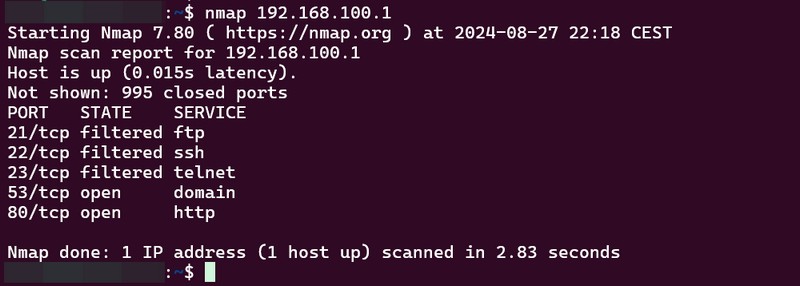

nmap 192.168.100.1Nmap va essayer de se connecter à différents ports de l’hôte cible et déterminer s’ils sont ouverts, fermés ou filtrés. Vous verrez alors une sortie comme celle-ci :

Starting Nmap 7.80 ( https://nmap.org ) at 2024-08-27 22:18 CEST

Nmap scan report for 192.168.100.1

Host is up (0.015s latency).

Not shown: 995 closed ports

PORT STATE SERVICE

21/tcp filtered ftp

22/tcp filtered ssh

23/tcp filtered telnet

53/tcp open domain

80/tcp open http

Nmap done: 1 IP address (1 host up) scanned in 2.83 seconds

Comprendre les résultats est indispensable pour tirer pleinement parti de Nmap. Chaque ligne du rapport de scan vous indique un port spécifique, son état (ouvert, fermé, filtré) et le service associé.

Dans l’exemple ci-dessus, nous voyons que les ports 53 (DNS) et 80 (HTTP) sont ouverts, ce qui signifie que ces services sont disponibles sur l’hôte. Il y a un probablement une interface web sur cet hôte, ainsi que la possibilité de le solliciter en tant que résolveur DNS. D’autres ports, associés aux HTTPS, Telnet et SSH sont filtrés, c’est-à-dire qu’il y a un système de filtrage actif.

3. Options de base pour les scans Nmap

A. Scan TCP SYN (Scan par défaut)

Le scan TCP SYN, également connu sous le nom de « half-open scan« , est l’option par défaut de Nmap. Il envoie des paquets SYN à chaque port cible et attend une réponse pour déterminer l’état du port. Ce type de scan est rapide et discret, car il n’établit pas de connexion complète avec les ports ouverts.

nmap -sS 192.168.100.1B. Scan TCP connect

Si vous n’avez pas les privilèges nécessaires pour effectuer un scan SYN, vous pouvez utiliser un scan TCP connect. Celui-ci établit une connexion complète avec chaque port, mais il est plus lent et plus facilement détectable.

nmap -sT 192.168.100.1

C. Scan UDP

Les scans TCP ne suffisent pas pour analyser les services basés sur UDP. L’option -sU permet de scanner les ports UDP d’un hôte, mais ces scans peuvent être plus lents et moins fiables que les scans TCP.

nmap -sU 192.168.100.1

D. Spécifier des ports à scanner

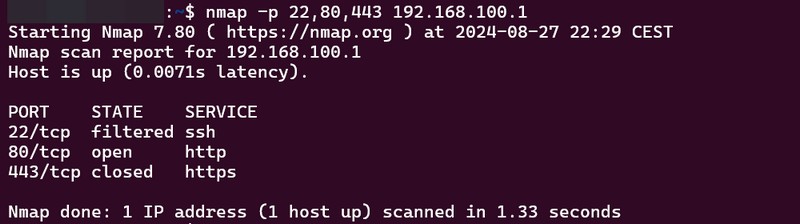

Vous n’avez pas besoin de scanner tous les ports à chaque fois. Avec l’option -p, vous pouvez cibler des ports spécifiques ou des plages de ports. L’exemple ci-dessous sert à scanner les ports 22, 80, et 443, respectivement utilisés par défaut pour le SSH, le HTTP et le HTTPS.

nmap -p 22,80,443 192.168.100.1

Pour scanner une plage de ports complète, plutôt qu’une liste de ports, utilisez la syntaxe suivante :

nmap -p 10-500 192.168.100.1

Cet exemple sert à scanner les ports 10 à 500. Chaque port sera testé sur l’hôte précisé, à savoir 192.168.100.1.

E. Scans sur les ports les plus courants

Si vous souhaitez scanner les ports les plus fréquemment utilisés, l’option --top-ports vous permet de définir le nombre de ports à scanner en fonction de leur popularité.

nmap --top-ports 100 192.168.100.1

F. Scan de tous les ports

Pour une analyse exhaustive, et disons ultra-complète, mais aussi longue, vous pouvez scanner les 65535 ports d’un hôte en utilisant :

nmap -p- 192.168.100.1

G. Détection de versions de services

L’option -sV permet à Nmap de tenter d’identifier les versions des services qui sont en écoute sur les ports ouverts.

nmap -sV 192.168.100.1H. Détection du système d’exploitation

L’option -O permet de tenter de « deviner » le système d’exploitation de l’hôte ciblé avec Nmap, en se basant sur les caractéristiques des réponses aux scans. Cette action nécessite des privilèges élevés et il n’est pas certain que Nmap parvienne à identifier l’OS.

sudo nmap -O 192.168.100.14. Conclusion

Grâce à la lecture de cet article de la boîte à tutoriels informatique, vous disposez d’informations utiles pour commencer à utiliser l’outil Nmap.

Il ne s’agit là que d’une introduction, cet outil est très complet et permet d’aller beaucoup plus loin. Je vous encourage vivement à lire le cours sur IT-Connect pour en savoir plus et avoir une maitrise complète de Nmap.