Introducción al uso de Nmap

¿Qué tenemos en la caja?

Nmap, abreviatura de Network Mapper, es una herramienta potente y versátil utilizada principalmente para el descubrimiento de redes y la auditoría de seguridad. Es ampliamente adoptada por administradores de sistemas, auditores de ciberseguridad e incluso profesionales de la seguridad informática en general. Esta herramienta, que existe desde 1998, se ha mantenido como un referente gracias a sus múltiples opciones para adaptarse a las variadas necesidades de los usuarios, ya sea para el mapeo de redes, el diagnóstico o las pruebas de intrusión.

Nmap es una herramienta diseñada para explorar una red, identificar hosts activos, descubrir los servicios expuestos por estos hosts y recopilar información valiosa como las versiones de software en uso. También puede ser útil para escanear vulnerabilidades.

Puede ejecutarse en varios sistemas operativosde los cuales Linux, Windows y macOSy funciona principalmente desde la línea de comandos, aunque las interfaces gráficas como Zenmap están disponibles.

En este tutorial introductorio, veremos lo siguiente los fundamentos del uso de Nmap a través de su instalación y algunos comandos útiles. Empezaremos instalando Nmap en Linux, luego aprenderemos a realizar nuestros primeros escaneos de red y a interpretar los resultados.

Para ir más allá, te recomiendo que leas este curso gratuito disponible en IT-Connect para aprender Nmap :

1. Instalación de Nmap en Linux

Instalar Nmap es relativamente sencillo. En Linux, suele estar disponible en los repositorios oficiales de la distribución. Por ejemplo, en Debian o Ubuntu, puede instalarlo con el siguiente comando :

sudo apt-get install nmap

Una vez instalado, puede comprobar la versión de Nmap instalada con el comando :

nmap --version

Este tutorial utiliza principalmente Nmap en la línea de comandos. En Windows, necesita descargar el archivo de instalación de Zenmap desde la página Sitio web oficial de Nmap y siga las instrucciones proporcionadas.

2. Primer escaneo con Nmap

Para empezar a utilizar Nmap, vamos a realizar un simple sondeo de un host de nuestra red local. No vamos a especificar ninguna opción para este primer sondeo, pero debe saber que Nmap contiene una serie de opciones muy interesantes... Vamos a echar un vistazo a algunas de ellas.

El siguiente comando escanea los puertos más utilizados en el host de destino:

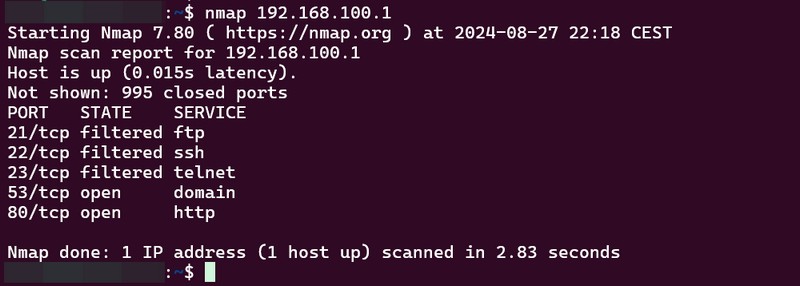

nmap 192.168.100.1Nmap intentará conectarse a varios puertos en el host de destino y determinar si están abiertos, cerrados o filtrados. Entonces verá una salida como esta:

Iniciando Nmap 7.80 ( https://nmap.org ) a las 2024-08-27 22:18 CEST

Informe de escaneo de Nmap para 192.168.100.1

El host está activo (latencia de 0.015s).

No mostrado: 995 puertos cerrados

PUERTO ESTADO SERVICIO

21/tcp ftp filtrado

22/tcp ssh filtrado

23/tcp telnet filtrado

53/tcp dominio abierto

80/tcp http abierto

Nmap realizado: 1 dirección IP (1 host) escaneada en 2,83 segundos

Comprender los resultados es clave para sacar el máximo partido a Nmap. Cada línea del informe de escaneo le muestra un puerto específico, su estado (abierto, cerrado, filtrado) y el servicio asociado.

En el ejemplo anterior, vemos que el 53 (DNS) y 80 (HTTP) son abralo que significa que estos servicios están disponibles en el host. Es probable que haya una interfaz web en este host, así como la posibilidad de utilizarlo como resolver DNS. Otros puertos asociados con HTTPS, Telnet y SSH están filtrados, es decir, hay un sistema de filtrado activo.

3. Opciones básicas para escaneos Nmap

A. Escanear TCP SYN (Escaneo por defecto)

El escaneo TCP SYN, también conocido como " exploración semiabierta" es la opción por defecto de Nmap. Envía paquetes SYN a cada puerto objetivo y espera una respuesta para determinar el estado del puerto. Este tipo de sondeo es rápido y discreto, ya que no establece una conexión completa con los puertos abiertos.

<nmap -sS 192.168.100.1B. Escanear conexión TCP

Si no dispone de los privilegios necesarios para realizar un escaneo SYN, puede utilizar un escaneo de conexión TCP. Esto establece una conexión completa con cada puerto, pero es más lento y más fácil de detectar.

<nmap -sT 192.168.100.1

C. Exploración UDP

Los escaneos TCP no son suficientes para analizar los servicios basados en UDP. El sitio -sU puede escanear los puertos UDP de un host, pero estos escaneos pueden ser más lentos y menos fiables que los escaneos TCP.

<nmap -sU 192.168.100.1

D. Especificando los puertos a escanear

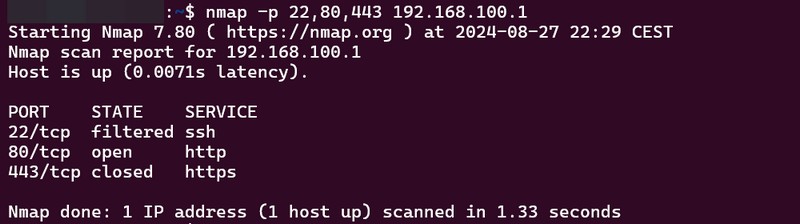

No es necesario escanear todos los puertos cada vez. Con el -pPuede seleccionar puertos específicos o rangos de puertos. El ejemplo siguiente escanea los puertos 22, 80 y 443, que se utilizan por defecto para SSH, HTTP y HTTPS respectivamente.

nmap -p 22,80,443 192.168.100.1

Para escanear un rango de puertos completo, en lugar de una lista de puertos, utilice la siguiente sintaxis:

nmap -p 10-500 192.168.100.1

Este ejemplo se utiliza para escanear el puertos de 10 a 500. Cada puerto se probará en el host especificado, es decir. 192.168.100.1.

E. Exploración de los puertos más comunes

Si desea escanear los puertos más utilizados, la opción --top-ports permite definir el número de puertos a escanear en función de su popularidad.

nmap --top-ports 100 192.168.100.1

F. Escaneo de todos los puertos

Para un análisis exhaustivo, y digamos ultracompleto, pero también largo, puede escanear los 65535 puertos desde un host utilizando :

nmap -p- 192.168.100.1

G. Detección de versiones de servicio

En -sV permite a Nmap intentar identificar las versiones de los servicios que escuchan en los puertos abiertos.

<nmap -sV 192.168.100.1H. Detección del sistema operativo

En -O le permite intentar "adivinar" el sistema operativo del sistema al que apunta Nmap, basándose en las características de las respuestas a los sondeos. Esta acción requiere privilegios elevados y no hay garantía de que Nmap sea capaz de identificar el SO.

sudo nmap -O 192.168.100.14. Conclusión

Leyendo este artículo de la caja de tutoriales de TI, tendrás información útil para empezar a utilizar la herramienta Nmap.

Esto es sólo una introducción, pero la herramienta es muy completa y te permite ir mucho más allá. Te recomiendo encarecidamente que leas el curso en IT-Connect para saber más y tener una visión completa de Nmap.